In ambito cyber security, il termine rootkit fa riferimento a una delle minacce più subdole e difficili da individuare. Si tratta di un insieme di strumenti software malevoli progettati per ottenere e mantenere l’accesso privilegiato a un sistema informatico, nascondendosi alla vista dell’utente e degli strumenti di sicurezza.

Come suggerisce il nome, “root” indica l’utente con i massimi privilegi nei sistemi Unix/Linux, mentre “kit” si riferisce al pacchetto di strumenti che compongono l’infezione. Un rootkit, quindi, è un insieme di tool che consente a un attaccante di operare come amministratore, spesso senza lasciare tracce evidenti.

Come funziona un rootkit

Il rootkit può essere installato in diversi modi: tramite exploit, phishing, vulnerabilità software o come payload di altri malware. Una volta attivo, si occupa di nascondere la propria presenza e quella di altri componenti malevoli, come trojan, keylogger o backdoor.

Può alterare file di log, nascondere processi, modificare il comportamento del sistema operativo e persino disattivare software antivirus. In alcuni casi, riesce a intercettare chiamate di sistema e manipolare la visualizzazione dei file, rendendo praticamente invisibile la sua attività.

Tipologie di rootkit

Esistono diverse categorie di rootkit, classificate in base al livello di accesso e al tipo di sistema compromesso:

- Rootkit a livello utente: operano come normali applicazioni, ma nascondono file e processi. Sono più facili da rilevare.

- Rootkit a livello kernel: agiscono nel cuore del sistema operativo, modificando il comportamento del kernel. Sono molto più difficili da individuare e rimuovere.

- Rootkit firmware: infettano il firmware di dispositivi hardware (BIOS, UEFI, schede di rete), sopravvivendo anche alla formattazione del disco.

- Rootkit hypervisor: si installano sotto il sistema operativo, simulando un ambiente virtuale. Sono estremamente sofisticati e rari.

- Rootkit bootkit: si attivano all’avvio del sistema, prima del caricamento del sistema operativo.

Perché sono pericolosi

I rootkit sono progettati per durare nel tempo. La loro capacità di nascondersi e di operare con privilegi elevati li rende strumenti ideali per attacchi persistenti (APT), furti di dati, spionaggio industriale o sabotaggi. Possono essere utilizzati per controllare da remoto un sistema, installare altri malware o raccogliere informazioni sensibili.

Come rilevarli e rimuoverli

I segnali di infezione da rootkit possono essere difficili da cogliere: rallentamenti inspiegabili, comportamenti anomali del sistema, modifiche non autorizzate.

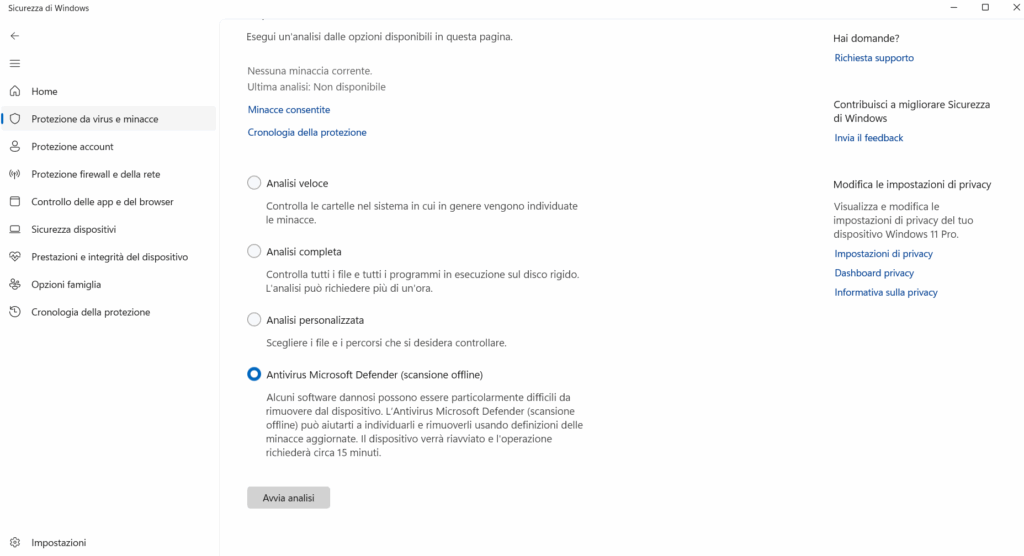

Fino a qualche tempo fa esistevano software specifici come GMER o MBAR (Malware Bytes Anti-Rootkit), oggi gli anti-rootkit sono integrati nei principali antivirus, ma spesso una scansione con un software tradizionale non è sufficiente. Alcuni rootkit, per via della loro natura, sono scovabili soltanto con un’analisi manuale approfondita.

In Microsoft Windows dentro “Protezione da virus e minacce” è disponibile Antivirus Microsoft Defender (scansione offline), una scansione che può aiutare a scovare virus che si nascondono in modo particolarmente efficace.

Come difendersi

La prevenzione è la chiave:

- Mantieni aggiornati sistema operativo e software.

- Usa antivirus e anti-rootkit affidabili.

- Non aprire allegati o link sospetti.

- Disabilita funzionalità non necessarie (es. boot da USB).

- Esegui backup regolari e conserva copie offline.

I rootkit rappresentano una minaccia silenziosa ma devastante. Conoscere il loro funzionamento è il primo passo per evitarli.

More from Glossario

Content Security Policy: come funziona e perché è fondamentale contro l’XSS

La Content Security Policy è uno strumento essenziale per mitigare gli attacchi XSS. Definendo le fonti consentite per script e …

Phishing

Il phishing è una tecnica di attacco informatico che sfrutta l’inganno per rubare dati sensibili. Tramite email, SMS o siti …

Spyware

Gli spyware sono software "silenziosi" e pervasivi, rubano dati personali compromettendo la privacy. Imparare a riconoscerli e a difendersi è …